Cybersegurança exige planejamento cuidadoso, monitoração e controle constante. Quando associado a gestão de riscos podem dar a alta direção uma visão mais clara de onde os esforços estão sendo direcionados e onde ainda é preciso investir.

Em alguns artigos que li sobre o tema, há uma linha de consultores que não acreditam que os frameworks associados a segurança e privacidade de dados ajude.

Eu ainda sigo uma linha conservadora no que tange a segurança da informação e acredito que as normativas ISO/IEC 27001, PCI, CCPA, LGPD e GDPR são fundamentais para orientação dos gestores de TI avaliarem os riscos.

Essa gama de frameworks disponíveis nos permite escolher como estruturar a segurança da informação na organização. A maioria destes frameworks de cybersegurança possuem controles e requisitos técnicos comuns.

Fica à critério dos gestores de TI definirem qual seguir. E alinhar esses frameworks aos objetivos estratégicos da organização.

Com o crescimento dos programas de Governança e Compliance corporativos, faz muito sentido adotar uma gestão de riscos em Cybersegurança como modelo estratégico para lidar com esse assunto.

Nem todas as empresas possuem um CISO nomeado fazendo exclusivamente esse papel diante do conselho de administração, essa função ainda é incorporada pelo CIO e/ou CTIO.

Por isso o alinhamento do modelo de gestão de riscos e dos frameworks de segurança são mais do que bem-vindos.

No decorrer dos últimos quatro anos tenho ajudado empresas que já possuem familiaridade com a ISO 9001 em seus programas de gestão da qualidade, o que facilita muito o alinhamento com o modelo ISO 27001. Mas poder lançar mão do CIS, NIST e até mesmo do HITRUST para complementar os controles.

Independente do framework adotado, ele tem se tornado essencial na hora de planejar a melhor forma de manter um programa de segurança da informação baseado em riscos.

Então como avançar nesse modelo?

1- Determine quem é o responsável por quais ativos de informação na organização. Cada sistema deve ter um responsável funcional capaz de determinar o impacto ao negócio em caso de perda das informações ou interrupção dos serviços.

Avalie os impactos sobre a ótica dos segurança da informação: Disponibilidade, Confidencialidade, Integridade, Utilidade, Controle e Autenticidade.

2- Identifique as ameaças internas ou externas, pensando o que pode ser feito e os possíveis meios, de forma intencional ou não. Para isso analise sob a ótica de um funcionário insatisfeito, um cliente descontente, um hacker ativista, um concorrente, um erro operacional da própria equipe de segurança da informação e até mesmo em caso de nações hostis (tema que tem se tornado cada dia mais levantado nas análises de cybersegurança).

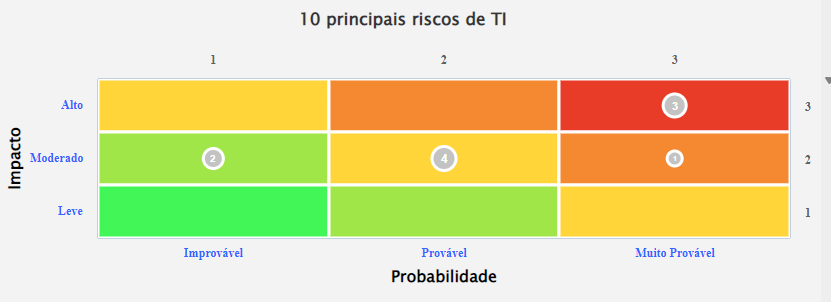

Cada ameaça identificada tem uma probabilidade de acontecer e por menor que seja, deve ser mapeada. Pois cada uma dessas ameaças é um fator de risco que precisará ser controlado.

3- No contexto ainda da identificação de ameaças, as vulnerabilidades de sistemas, aplicativos e/ou equipamentos estão em toda a parte. Sejam as lógicas quanto as físicas, cada brecha de vulnerabilidade precisa ser mapeada e tratada como forma de se manter o controle desses fatores dentro do ambiente de TI.

Esse primeiro semestre tive a oportunidade de ministrar para mais de 24 turmas sobre o tema Segurança da Informação & Proteção e Privacidade de Dados pessoais.

Em todas elas uma das vulnerabilidades que gosto de destacar é quanto a engenharia social. Isso ainda hoje é bem comum, pois o brasileiro no geral é um povo muito acolhedor e que gosta de ajudar.

Nesse quesito sem perceber funcionários, prestadores de serviços e fornecedores podem passar informações sobre um projeto ou até mesmo pessoas envolvidas nas atividades dentro da organização. Termos de confidencialidade e responsabilidade são ferramentas de blindagem nesses casos.

4- Mas como todo bom plano, não basta apenas ter os riscos identificados, com seus fatores e controles. É preciso tratar cada um. Dos mais graves e complexos ao mais simples, o esforço precisa ser mensurado e os custos envolvidos levantados.

Alguns riscos não são cabíveis de tratamento, por precisarem de alto investimento. Outras nem compensarem o esforço de tratamento, por terem uma solução previstas mais a frente, como no exemplo de uma troca de tecnologia.

Então decidir se tratar, transferir, aceitar ou eliminar um risco deve ser uma ação conjunto com a alta direção.

Em recente declaração Peter Firstbrook, VP de Pesquisa do Gartner, disse:

“Organizações em todo o mundo estão enfrentando ransomware sofisticado, ataques à cadeia de suprimentos digital e vulnerabilidades profundamente incorporadas”

Se ao mesmo tempo temos empresas cada vez mais distribuídas, temos ainda muitos ambientes desprotegidos e sem investimentos. Mas como sempre digo a tecnologia é um assunto para todos dentro da organização e precisa fazer parte de todas as conversas.

E a principal conversa do momento é como gerenciar os riscos de cybersegurança.

Siga-nos no Instagram!